趋势网(微博)讯:

·男子喝自制中药中毒身亡 ·交警否认网传金晨驾车监控信息 ·特朗普签署行政令宣布国家紧急状态 ·女星放弃抢救老公遭儿子责怪 ·曝狗仔和金晨方谈判破裂

·男子喝自制中药中毒身亡 ·交警否认网传金晨驾车监控信息 ·特朗普签署行政令宣布国家紧急状态 ·女星放弃抢救老公遭儿子责怪 ·曝狗仔和金晨方谈判破裂

这是一个糟糕的、明显的而且毁灭性的错误。它位于原本应该保护苹果设备安全的某个程序中,该程序旨在建立正确且安全的连接。由于该错误的存在,它跳过了检测,接受每一个密码——这为黑客和秘密警察大开方便之门。

尽管通过浏览器左上角的地址栏中的“http”可以确认连接是加密的,但是他们可以冒充网上银行或者Facebook获取用户的数据。而苹果设备不会注意到,事情有所不对,输入的密码与网站并不相符。隐私专家马修·格林评价这个错误为“很糟糕,非常糟糕。”

“是的,我知道苹果的这个Bug。这很糟糕,确实非常糟糕。”

——马修·格林(2014年2月21日)

上周五,苹果发布了移动操作系统iOS7的更新。用户应该在连接到公关网络之前——如连接到咖啡馆或者机场的无线——立即完成这项更新,在此之前不应信任“http”的连接,也不应该输入任何密码。

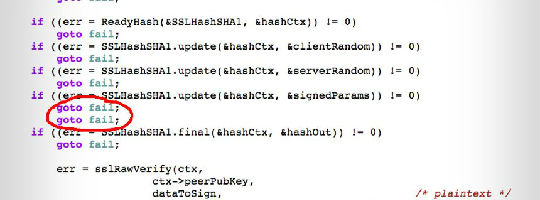

两个“gotofail”

受波及的Mac用户则仍需要等待。一名苹果的发言人向路透社透露:“我们已经发现了这个问题并已经开始开发修复软件,我们将很快进行公布。”火狐和谷歌Chrome浏览器则不会受这个问题的影响。尽管如此,并不是只有使用Safari的危险的,其他软件也可能使用了这个错误的程序。

谷歌的一位名叫亚当·兰利的员工在他的博客中解释了究竟苹果在SSL/TLS的转换中犯了什么技术错误。是苹果自己公开了密码交换的代码。炸弹隐藏在这其中的第1970行:一个双跳命令错误——“goto fail”,由此安全检查被绕过。

目前尚不清楚这个错误已经存在多久。同样不明朗的是这个安全漏洞是否曾经被攻击者利用。不过至少现在很清楚的是,数以百万的用户处于可被攻击的危险中——与犯罪黑客的比赛已经开始。苹果用户必须安装公司提供的更新。

苹果用户可以在//gotofail.com/这个页面上检验自己的浏览器是否涉及到该安全漏洞。需要注意的是,为Mac OS提供的补丁并是苹果本身提供的,现在只应当由专业人士进行使用。